マカフィーが高度な脅威に対応する新アプライアンス

静的コード解析で未知の脅威発見、多層アプローチでパフォーマンスと両立

2013.11.01−マカフィーは10月31日、標的型攻撃など高度な脅威に対抗するための新しいセキュリティアプライアンス「McAfee Advanced Threat Defense」(マカフィーATD)を製品化したと発表した。企業向けのソリューションで、ネットワーク上の脅威の検出(FIND)から拡散防止(FREEZE)、修復(FIX)までをエンドツーエンドで対応する。サンドボックスによる動的解析ではみつけられない脅威も、コードの中身を調べる静的解析を通して発見することが可能。出荷開始は11月20日で、価格は1,214万9,860円から。

同社によると、これまでに検出したマルウエアのコレクションは1億4,000万種類を超えているが、最近では毎秒1個以上のペースで新しい脅威が発見されており、今年は悪質なURLのブラックリストは16%増加して総計7,500万個を超えている。ここ1年ほどで急増したランサムウエア(身代金要求型不正プログラム)は第2四半期だけで32万個が確認されている。また昨年来、Windowsではセキュリティの観点で署名付きのブートファイルしか実行を認めない措置を取っているが、この第2四半期だけで120万個の署名付きの不正ファイルがみつかっているなど、捕捉しにくく犯罪性のある未知の脅威が増加しているのが現状だという。

同社によると、これまでに検出したマルウエアのコレクションは1億4,000万種類を超えているが、最近では毎秒1個以上のペースで新しい脅威が発見されており、今年は悪質なURLのブラックリストは16%増加して総計7,500万個を超えている。ここ1年ほどで急増したランサムウエア(身代金要求型不正プログラム)は第2四半期だけで32万個が確認されている。また昨年来、Windowsではセキュリティの観点で署名付きのブートファイルしか実行を認めない措置を取っているが、この第2四半期だけで120万個の署名付きの不正ファイルがみつかっているなど、捕捉しにくく犯罪性のある未知の脅威が増加しているのが現状だという。

シグネチャーベースのアンチウイルスは、こうした未知の脅威には対応できないため、ここ数年広がってきたのが、安全な仮想環境で怪しいファイルを実行して動的な振る舞いを観察するサンドボックス技術である。ただ、同社では、サンドボックスをむやみに使用するのは問題だと指摘する。仮想マシンを用意するためにメモリーなどのリソースを余分に消費するほか、解析に60〜90秒ほどの時間がかかってしまうこと、すべてのマルウエアに有効であるとは限らないことなどがあげられるという。

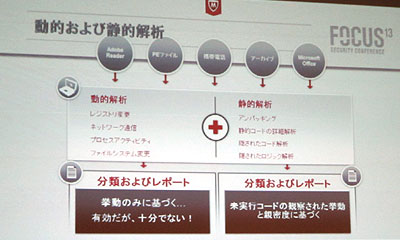

実際、同社のテストでは、サンドボックスの動的解析では57%のコードしか実行を確認できなかった。あとの43%は何らかのイベントをきっかけに動き始めるとみられるコードであり、マルウエアの中には動作環境が仮想マシンであることを検知して動きを停止するものまで出てきている。そこで重要なのが、コードの中身を調べる静的解析技術で、今回の「マカフィーATD」にはこれが組み込まれている。

とくに、標的型攻撃に悪用されるマルウエアは、解析を困難にするためにパッキングが施される例が多く、2012年にこの種のマルウエアが約3,500万個発見されている。「マカフィーATD」の静的解析機能は、オリジナルコードに到達し解析を可能にするため、パッキングを解除するアンパック能力を備えていることが大きな特徴となっている。

また、「マカフィーATD」では、これらの動的解析/静的解析は最後の手段と位置づけられており、ブラック/ホワイトリストとの照合、アンチウイルスシグネチャー解析、ファイルレピュテーション、アンチマルウエアエミュレーションエンジンなどの既存手法をまず試す仕組み。このように包括的な多層アプローチをとることで、パフォーマンスと防御力を高次元でバランスさせた。

なお、この「マカフィーATD」は、同社製のゲートウェイ装置や不正侵入防止システム(IPS)と組み合わせて使用する。モデルとしては、1日に処理できるファイル数(ゲートウェイなどを通過する総ファイル数ではない)が15万の機種と25万の機種が用意されている。

******

<関連リンク>:

マカフィー(トップページ)

http://www.mcafee.com/japan/

マカフィー(ATD製品紹介ページ)

http://www.mcafee.com/japan/enterprise/atd/

ニュースファイルのトップに戻る

同社によると、これまでに検出したマルウエアのコレクションは1億4,000万種類を超えているが、最近では毎秒1個以上のペースで新しい脅威が発見されており、今年は悪質なURLのブラックリストは16%増加して総計7,500万個を超えている。ここ1年ほどで急増したランサムウエア(身代金要求型不正プログラム)は第2四半期だけで32万個が確認されている。また昨年来、Windowsではセキュリティの観点で署名付きのブートファイルしか実行を認めない措置を取っているが、この第2四半期だけで120万個の署名付きの不正ファイルがみつかっているなど、捕捉しにくく犯罪性のある未知の脅威が増加しているのが現状だという。

同社によると、これまでに検出したマルウエアのコレクションは1億4,000万種類を超えているが、最近では毎秒1個以上のペースで新しい脅威が発見されており、今年は悪質なURLのブラックリストは16%増加して総計7,500万個を超えている。ここ1年ほどで急増したランサムウエア(身代金要求型不正プログラム)は第2四半期だけで32万個が確認されている。また昨年来、Windowsではセキュリティの観点で署名付きのブートファイルしか実行を認めない措置を取っているが、この第2四半期だけで120万個の署名付きの不正ファイルがみつかっているなど、捕捉しにくく犯罪性のある未知の脅威が増加しているのが現状だという。